很多机构挑选根据很多种方法共享互联网威胁情报(Cyber Threat Intelligence, CTI)定阅各种各样信息源,主要包括让步指标值计划方案(Indicators of Compromise, IOC)。在当今市面上,威胁情报最广泛的应用情景是运用IOC情报信息(Indicators of Compromise, IOC)开展日志检验来发觉内部结构关键风险性。这类方法可以看到传统式网络安全产品没法察觉的许多危害,而且由于这在其中大部分是早已被取得成功进攻的实际操作,因此“亡羊补牢”针对安全运营仍会出现比较大的协助。该方式 的关键是以不计其数的日志数据信息中提炼出威胁情报,这时,威胁情报的数量依然比较巨大,必须从威胁情报中进一步获取出具备实际意义的IOC情报信息以进一步在安全社区内共享,这就规定依据情报信息自身品质过虑IOC情报信息,例如关联性、时效性、精确性、可具体指导回应的前后文等,上下文问题除开一般会考虑的安全风险、真实度等信息外,还必须出示有关进攻犯罪团伙和氏族的进攻目地、伤害、战术等相应的內容,给予相应的远控端是不是活跃性,是不是早已被安全性生产商接手等信息,为此回应精英团队可以判断是不是必须回应,哪个事情的优先更高。

IOC信息通常根据信息共享和剖析核心或机构(Information Sharing and Analysis Center or Organization, ISAC/ISAO)来散播。在这种信息流中找寻可实际操作、好用的IOC是一个重要挑戰,仅有好用的IOC才可以为互联网防御力给予实质的益处,殊不知即使是实用性的IOC中大多数也通常在未运用或遗失直到不会再有使用价值时才应用,这时互联网网络攻击通常会快速停用特殊IOC。

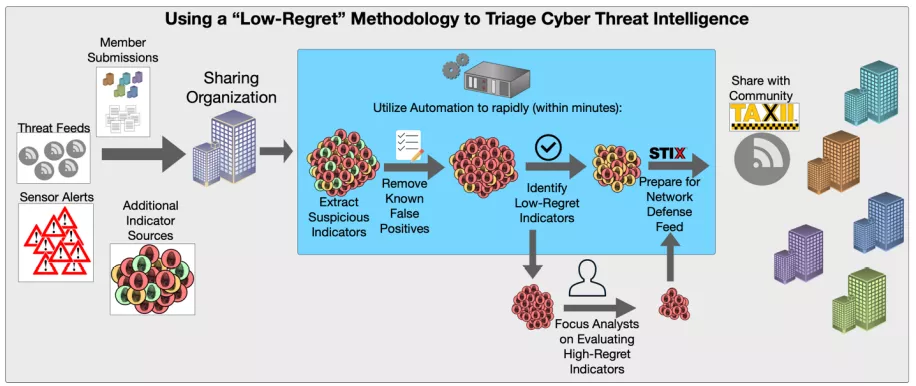

图1 CTI“无悔”策略的使用步骤

根据多种科学研究和试点,罗伯特·圣路易斯大学申请办理的运用物理实验室(Applied Physics Laboratory, APL)已取得成功布署危害源,可在数分钟内搜集、获取、鉴别可使用的IOC,并将其共享给共享机构,如ISAC或ISAO,该方式被称作根据“无悔”策略的方式。图1给予了该全过程的数据可视化平面图。文中简略简述该方式和步骤,以协助其他组织运用这种作用达到小区的互联网防御力要求。

“无悔”策略方式

对互联网防御力选用“无悔”策略代表着哪些?简单点来说,这代表着应用“权益”与“缺憾”评定优化算法来选择是不是必须自动化技术实际操作。这造成对应的结构将问题的主要迁移到什么时候付诸行动以全自动实行实际操作,而不是是不是应全自动实行实际操作。有关根据互联网威胁情报的全自动回应,“无悔”与“有悔”的界定如下所示:

- “无悔”:对互联网威胁情报采用全自动实际操作极低几率搅乱一切正常经营,无论情报信息评定是不是恰当。

- “有悔”:对情报信息采用全自动实际操作大概率会对一切正常经营导致危害。

相关“无悔”策略的办法的大量详尽信息可根据APL GitHub网页页面免费获取:

https://github.com/JHUAPL/Low-Regret-Methodology.

运用“无悔”策略对威胁情报开展归类

如文中上述,将“无悔”策略运用于CTI归类,紧紧围绕ISAC/ISAO定义进行。恶意互联网主题活动,如勒索病毒,通常对于产业部门内的特殊领域或小区。这一部分文中详解了ISAC/ISAO等共享机构怎么使用开发设计自动化技术以迅速鉴别和共享“无悔”策略IOC的方式给他的小区。

获取异常指标值

信息共享机构从好几个信息来源于接到很多IOC(别的危害源、系统软件报警、组员递交等)。这一全过程的第一步重要是以每日得到的很多情报信息中获取异常的IOC。这不单单是运用正则(regular expression, REGEX)等指标值对IOC开展类似配对,一切信息共享机构都还应依据潜在性的恶意指标值所属的前后文鉴别步骤对IOC开展配对。这可以根据恶意签字、标识或其它专用工具完成共享机构内部结构用以鉴别具备与恶意互联网主题活动相关的指纹识别标志。要是没有指纹识别标志这一步,那麼要研究的信息太巨大,没法为一个持续遭受黑客攻击的互联网行为主体给予必须的可实际操作IOC情报信息。

对这类获取运用“无悔”策略的关键标准是“潜在性恶意指标值”,很多信息共享体制无法在可付诸行动的时间段内给出的数据,由于他们期待在共享数据信息以前铁证如山地证实IOC是恶意的。可是作出这一决策的时长通常比互联网网络攻击积极主动应用IOC的時间还需要长。因而,鉴别潜在性恶意指标值的流程需要自动化技术,并运用可反复的编号流程来明确潜在性恶意指标值。这并不代表着忽视全部别的数据信息,由于这也是ISAC/ISAO内部结构附加情报信息解决功能的主要作用。

删掉已经知道的乱报

签字并有缺憾,并且源信息中经常存有不确定性的不一致。一些危害对于时兴或业务流程重要型网址,这代表与恶意个人行为有关的一些IOC事实上很有可能十分“缺憾”。因为原始获取是彻底自动化技术的,因而必须完成自动化技术,以筛选出潜在性的恶意IOC,假如这种IOC被全自动阻拦,他们很可能会影响到实际操作。这种被觉得是“相对高度缺憾”,务必借助其它方法开展评定。在这方面,以社群为核心的共享机构(如ISAC/ISAO)的能量可以明显改进这一全过程。殊不知,一些与互联网技术服务提供商相关的內容,如互联网技术服务提供商的IP地址等,还可以非常容易地维护保养其关键的互联网服务,即使他们对该小区的危害在全世界并不广为流传。

明确“无悔”策略的指标值

一旦已经知道的乱报被清除,自动化技术将提前准备对IOC开展得分,便于依据结构的现行政策和风险性承受力的界定规范来鉴别什么是极不太可能危害经营的不正确。这一步的关键是掌握该类恶意IOC通常具备的相同特性,但受权IOC不共享这种特性。明确这种特性后,下一步是找到在哪里及其怎样浏览相关该特性的信息,便于为IOC作出该项决策。随后可以根据自动化技术方式浏览这种信息,再根据基于指标值种类的好多个快速搜索来评定“无悔”成绩指标值。这种查看很有可能包含但是不限于:

- 网站域名限期:新注册的网站域名不大可能变成重要财产;

- 投射域的总数:在历史上分析为一个或2个域的IP IOC,即使停留在共享基础设施建设上,也不大可能跨Internet转移到重要财产;

- 已经知道的恶意个人行为:恶意文档通常具备分析系统标识的特殊特点,而合理合法文档不拥有这种特点;

- 剖析工作人员核查的IOC:假如共享机构的剖析工作人员或危害公示的可靠来源于相对高度信赖IOC是恶意的,而且IOC发生在操作过程中,则应将其标注为“无悔”,因为它很可能是恶意的;

不符这种查验规定的IOC不可忽视。反过来,他们是威胁情报剖析工作人员即将科学研究的情报库(如今要小得多)。假如剖析工作人员明确IOC的确危害到恶意主题活动,IOC可以再度根据归类步骤,并贴上“剖析工作人员核查”标识。

为互联网防御力源提前准备指示仪

一旦自动化技术鉴别出达到“无悔”策略的IOC,它就可以迅速转录将每一个IOC变换为可共享的文件格式,例如结构型危害信息表述(Structured Threat Information expression, STIX)规范。用以明确IOC为“低缺憾”的信息还应包含在IOC的设备可读取数据目标中,便于接受者不用反复信息共享实行的流程机构。

与小区共享

一旦IOC被恰当恢复出厂设置,自动化技术就可以共享数据信息根据设备速率传送体制,如值得信赖的自动变速箱智能化信息互换(the Trusted Automated exchange of Intelligence Information , TAXI)协议书或别的可接纳的设备速率小区选用的迁移体制。无论共享在所采取的体制中,保证接受者接受全部有关前后文是极为重要的。

结 论

“无悔”策略的应用可以获取经营成本中现阶段被互联网防御力行为忽略的很多CTI的使用价值。它并非一个神丹妙药,它不容易捕获从CTI的积极主动剖析中得到的看法,但它可以给予小区组员可在其安全操作规程中采用的可实际操作数据信息,以毁坏对于其互联网的恶意主题活动。

简单点来说,“无悔”策略即系统对遭遇的全部网络威胁开展系统性的svm算法,这类“无悔”之处反映在当危害被全自动解决时,无论全自动解决的办法是不是恰当,都不容易比较大水平危害操作系统的常规业务流程,因而被称作“无悔”,在处理程序上,“无悔”策略的意义之处取决于低危害下的自行解决,因而对处理速度适用不错,有益于危害的迅速发觉与回应。

论文参考文献

翻泽改动自《APPLYING “LOW-REGRET” METHODOLOGY FOR CYBER THREAT INTELLIGENCE TRIAGE:Rapidly Sharing Actionable Intelligence for Network Defense》,作者Charles Frick(Applied Physics Laboratory,JOHNS HOPKINS UNIVERSITY)