提升AD安全包括在允许黑客进入的环境中修复安全漏洞-但防御者首先需要确定这些漏洞是什么,AD 的内置工具不容易查看用户获得什么系统和对象的权限。这么多的安全问题,甚至其中一些非常危险,都被忽略了。

幸运的是,对于防守者来说,一些常见的 AD 一旦识别出安全问题,就很容易修复。这些唾手可得的问题使防御者相对容易减少 AD 暴露环境的风险。以下是 AD 环境中最常见的三个安全问题,包括它们的影响以及防御者如何找到和修复它们。

我将使用BloodHound演示,BloodHound 是映射 的免费开源工具(我是共同开发者之一)Microsoft Active Directory 和 Azure Active Directory,但您可以使用其他工具执行相同的步骤。

具有高级权限Kerberoastable 用户

Kerberoast安全研究员 (网络密码验证授权系统)攻击Tim Medin2014年首次确认。AD中提取服务帐户证书的哈希值进行离线破解,并且可以由任何用户执行而无需向目标发送数据包。当目标环境中的高级权限用户暴露出易受这种攻击的漏洞时,被破解的帐户证书哈希值会给黑客提供一条夺取AD控制的捷径。我和我的同事在我们测试的所有真实事物中AD 这个问题发现在环境中。

拥有高级权限用户Kerberoasting上的漏洞会引发很大的安全风险,但仅使用 AD 内置工具由于 AD 无法根据经验确定任何用户的权限。AD 界面不允许用户打开安全组成员,组与组之间的嵌套使跟踪具有特定权限水平的个别用户耗时困难,容易出错,造成遗漏。

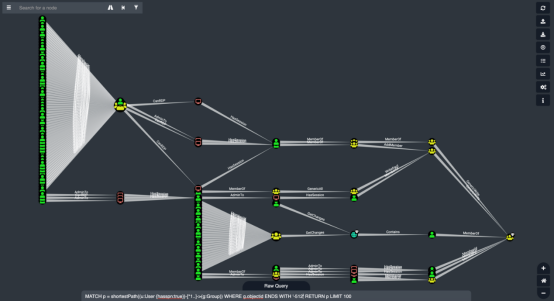

在FOSS BloodHound这个过程要简单得多。FOSS BloodHound原始查询栏底部可显示最高风险 kerberoastable 用户。

WHERE g.objectid ENDS WITH '-512'

RETURN p

LIMIT 100

这将返回一个可视界面来显示它Kerberoastable 用户创建的攻击路径。本例中的每个起始用户节点(屏幕左侧的绿色图标)都是 Kerberoastable 用户:

目标组是右侧的黄色图标。正如你所看到的,该组有许多可能的攻击路径可供选择。

要关闭这些攻击路径,需要从Kerberoasting保护每一个易受攻击的用户(我建议从最近开始Tier Zero资产用户开始)。这样做有两种方法:

域控对象的所有权

域控制器对象权限仅由域管理员拥有。但在大多数现实中, AD 在环境中,情况并非如此。这个问题很常见(我在大约75% 的环境中发现了),因为它导致了AD 中创建对象的用户拥有域控制器对象的所有权。这是一种高风险的配置,因为拥有域控制器对象的用户可以创建新的攻击路径,而传统的非域管理员账户没有得到很好的保护。

要确定这是否发生在网络上,请使用它FOSS BloodHound 底部原始查询栏查询:

WHERE g.objectid ENDS WITH '-516'

MATCH p = (n:Base)-[:Owns]->(c:Computer)-[:MemberOf*1..]->(g)

RETURN p

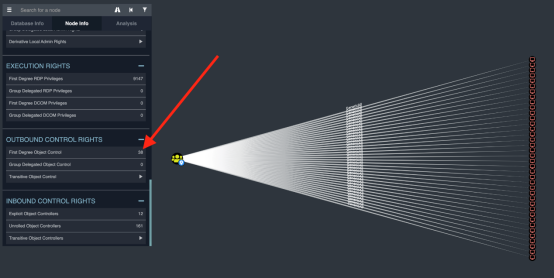

结果将是显示在这里的图形AD 环境中有域控制器计算机对象的各种主体。所有这些随机主体都有通向它们的攻击路径,这意味着它们在域控制器中结束。

要解决这个问题,请执行以下步骤:

1.打开 Active Directory 用户和计算机。

2.使用高级功能。

3.找到每个域控制器对象。

4.右键单击属性-安全-高级,然后更改。

5.将每个 DC 所有者改为 Domain Admins 组。

整个过程不超过一小时,不太可能影响AD其他任何关系或权限。

域用户、普通用户和授权的其他可控对象的用户组

域用户、普通用户和授权用户可以作为攻击路径的入口。这些组实际上不需要权限 - 它更容易被黑客使用。通常,管理员试图通过授予一揽子特权来解决特定题,这是另一种危险配置,但也很容易补救。

首先,找到控制另一个主体的域用户组的所有情况。FOSS BloodHound 这一点可以通过两种方式显示。

选项1: GUI 中查找组并单击“Outbound Object Control”。

选项2:如果您正在运行多个 AD 域,可以使用此命令启动所有实例:

WHERE g.objectid ENDS WITH '-513'

RETURN p

解决此问题与上一个问题类似。在 Active Directory 在用户和计算机中找到受影响的对象,调出其安全描述符,删除域用户组是身份引用的非法 ACE。

识别和修复这三个问题在大多数 AD 或者在安全团队的能力范围内,即使没有后续工作,也会使 AD 环境更安全。如果组织决定不注意 AD 安全,管理员可以(应该)通过解决这三个问题来发挥作用。

译者介绍

刘涛,51CTO社区编辑,大型中央企业系统在线检测控制负责人,主要职责是严格审查系统在线验收泄漏、渗透测试和基线检查,具有多年的网络安全管理经验,多年PHP及Web开发和防御经验,Linux具有丰富的代码审计、网络安全测试和威胁挖掘经验。Kali下SQL审计、SQLMAP自动化检测,XSS审计、Metasploit审计、CSRF审计、webshell审计、maltego审计等技术。

原文标题:Fixing Common AD Security Issues With BloodHound FOSS,作者:Andy Robbins