利用研究人员Hive勒索软件加密算法中的安全漏洞成功提取master key。

勒索软件是许多恶意代码类型中最大、最重要的安全威胁之一。勒索软件可以加密用户数据,并要求用户支付赎金来交换解密钥。如果没有解密钥,就很难恢复加密数据,因此许多公司在不同程度上受到勒索软件的攻击,如支付高赎金或丢失许多非常重要的数据。

Hive勒索软件

类似于其他网络犯罪组织,Hive操作勒索软件,即服务项目(RaaS),利用不同的机制入侵商业网络、窃取数据、加密网络中的数据、向用户勒索赎金以换取解密软件的密钥等。2021年6月,Hive勒索软件入侵了一个名字Altus Group公司使用的攻击方法包括使用漏洞RDP服务器,入侵VPN含有恶意附件的凭证邮件和钓鱼邮件。

根据区块链分析公司Chainalysis截至2021年10月16日,数据,Hive RaaS该项目的受害者超过355家。FBI报告分析也发布了Hive勒索软件的原理,如何备份,绕过反病毒软件,复制文件以实现加密。

Hive勒索软件加密过程如下:

提取加密算法漏洞Hive勒索软件Master Key

韩国研究人员最近发现,Hive生成和存储勒索软件master key加密机制存在安全漏洞,使用勒索软件master key将选定的文件部分加密,而不是所有的文件内容。

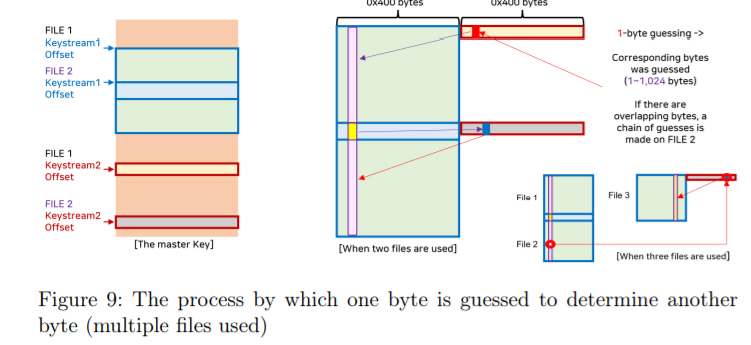

每个文件加密过程中需要两个master key的密钥流。这2个密钥流是通过从master key从选定的偏移量中选择随机偏移和提取0x100000 bytes (1MiB)和0x400 bytes (1KiB)生成的内容。假面的密钥流是根据两个密钥流的不同或获得的,然后与选定的数据不同或生成加密文件。

研究人员发现,可以通过猜测密钥流来恢复master key,然后在没有Hive 勒索软件运营商私钥时解密加密文件。

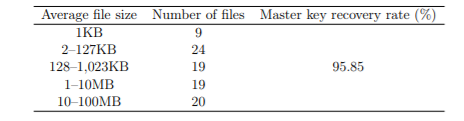

经过测试,研究人员发现没有攻击者RSA私钥恢复95%master key,并解密真实加密的数据。这也是第一个成功解密的数据Hive 勒索软件案例。

参见完整论文:https://arxiv.org/pdf/2202.08477.pdf

本文翻译自:https://thehackernews.com/2022/02/master-key-for-hive-ransomware.html如果转载,请注明原始地址。