近年来,在巨大利益的驱使下,“挖矿”活动愈演愈烈。与此同时,“挖矿”检测与整治工作也在如火如荼地开展。然而,目前的“挖矿”治理方案虽多却又良莠不齐,给广大企事业单位带来了困扰。为此,盛邦安全发布“挖矿”活动主控端检测方案,助力企事业单位彻底杜绝“挖矿”威胁。

挖矿愈演愈烈,危害无穷

虚拟货币的挖掘需要大规模、高效的计算设备来长期计算以谋取利益。门罗币等虚拟货币对GPU降低要求不仅降低了挖掘的门槛,也让犯罪分子看到了商机。自2017年以来,黑客通过非法控制服务器和计算机挖掘的行为突然增加,相关攻击层出不穷。

一旦企事业单位的服务器和计算机植入采矿软件,首先要面对的是长期实施高性能计算,这将浪费网络带宽和计算内存等资源。这不仅会导致更高的能耗,加速计算机硬件的老化,还会直接导致用户的正常业务应用资源被占用甚至终止。

不仅如此,一旦黑客控制了受害者的主机,他们还可以窃取秘密,导致企业和事业单位遭受进一步的损失。如果不能及时检测和消除这种有害植入,黑客可以进一步利用被控制的主机作为跳板,进行更广泛的内部网络渗透,甚至攻击其他单位和应用程序,使受害者承担法律责任。

挖矿检测偏科

各企事业单位都非常关心及时检测采矿活动,避免成为采矿主机。目前,常见的采矿活动主要分为五类:采矿脚本检测、采矿软件检测、采矿机械检测、货币协议检测和矿池检测。每个类别包含多个类别,具体分布如下图所示:

采矿木马的种类和矿池

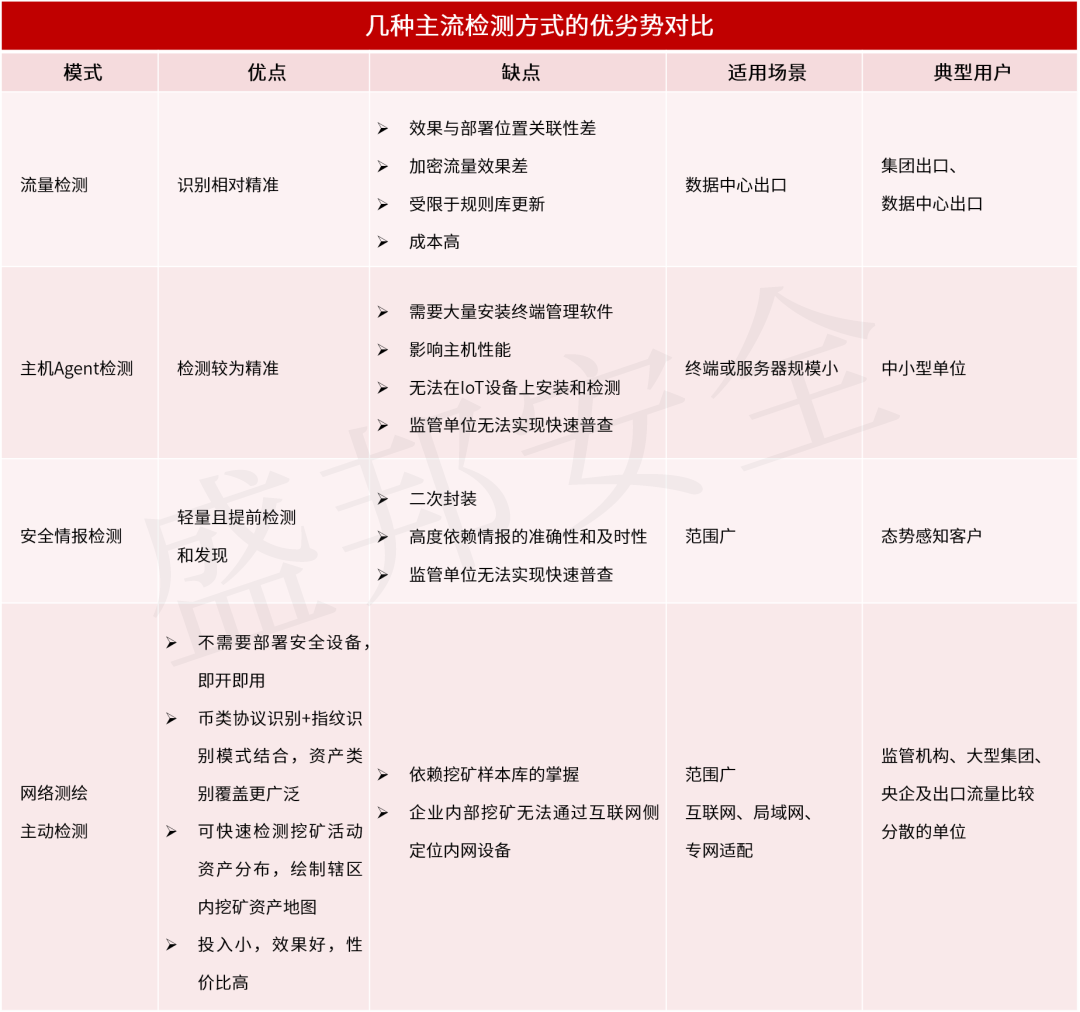

采矿活动检测主要分为四种模式:流量检测、客户端检测、安全信息检测和主动检测。这些模式都有自己的特点,因此构建的方案也表现出不同的优缺点。例如,流量检测模式不能分析加密流量;客户端检测模式不正确IoT检测设备;安全情报模式对情报的准确性和及时性要求较高。

比较几种主流检测方法的优缺点

“挖矿”检测方案这种偏科现象,不但让企事业单位更加困惑,也使其在采用方案时面临选择困难。

全科状元,一网打尽挖矿行为

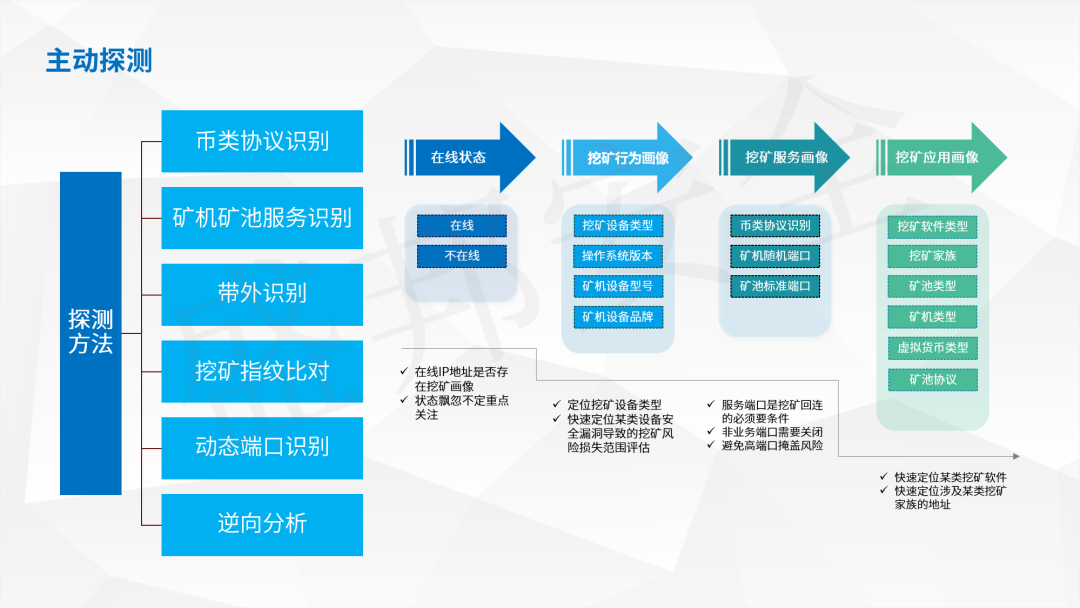

鉴于上述采矿检测方案的不足,盛邦安全推出了采矿活动主控端检测方案,可在互联网上积极检测近100种采矿病毒。该方案基于盛邦安全网络空间资产检测系统(RaySpace),采用大数据分析技术,汇集了5种核心矿池识别技术,通过积极探测 情报 沙箱的组合,创造了采矿检测的一般冠军,实现了采矿资产的全面检测和准确识别,并抓住了采矿行为。

采矿活动主控端检测原理图

彻底研究挖掘行为和挖掘木马是盛邦安全网络充分发挥挖掘行为的信心。通过分析矿机与矿池之间的互动行为和过程,探测网络空间资产,分析挖掘木马的主控端,识别挖掘木马的通信协议、指纹和端口,使挖掘木马无处藏身。

此外,盛邦安全也是基于IOC通过互联网情报收集、联盟情报共享、蜜罐捕获等方式,形成自己的大数据威胁情报系统。该系统将挖掘木马的相关信息PDNS、WHOIS关联扩展等数据后,形成注册人信息-注册域名-子域名-IP-端口-服务等关键信息链通过内部关联匹配自动标记检测到的内容,并通过平台可视化显示。

不仅如此,盛邦安全还采用逆向分析识别技术,分析空间探测结果,获得可执行的应用程序;通过静态文件恶意行为检测和动态沙箱检测技术,对应用程序进行挖掘木马分析,使新的恶意木马和病毒出现或尚未进入威胁情报库。

准确识别,轻量无感,为挖掘治理提供新思路

目前,盛邦安全指纹库数量已达到14万 ,采矿指纹数量已超过100 ,仍在不断改进和增加,已成为准确发现和识别采矿资产的坚实基础。同时,依赖TCP SYN Scan高性能端口扫描技术DPDK盛邦安全可在24小时内完成全网生存检测,采用高性能数据包处理技术。

轻量级主动检测数据包和各种检测方法,结合保护绕过方案,可以有效降低对结果准确性的影响。同时,检测过程不会在目标主机上产生任何会话记录,对用户的使用是无意识的。最近,盛邦安全还将推出矿池检测、矿机检测等技术方案,帮助企业、事业单位用户有效整改采矿活动。